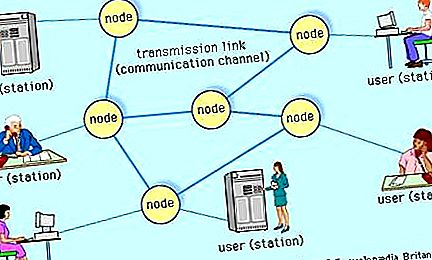

Rete di telecomunicazioni, sistema elettronico di collegamenti e switch e controlli che ne regolano il funzionamento, che consente il trasferimento e lo scambio di dati tra più utenti.

Quando diversi utenti di mezzi di telecomunicazione desiderano comunicare tra loro, devono essere organizzati in una qualche forma di rete. In teoria, a ciascun utente può essere fornito un collegamento punto-punto diretto a tutti gli altri utenti in quella che è conosciuta come una topologia completamente connessa (simile alle connessioni impiegate nei primi giorni della telefonia), ma in pratica questa tecnica è poco pratico e costoso, specialmente per una rete ampia e dispersa. Inoltre, il metodo è inefficiente, poiché la maggior parte dei collegamenti sarà inattiva in qualsiasi momento. Le moderne reti di telecomunicazione evitano questi problemi stabilendo una rete collegata di switch o nodi, in modo tale che ciascun utente sia collegato a uno dei nodi. Ogni collegamento in tale rete è chiamato canale di comunicazione. Il filo, il cavo a fibre ottiche e le onde radio possono essere utilizzati per diversi canali di comunicazione.

Tipi di reti

Rete di comunicazione commutata

Una rete di comunicazione commutata trasferisce i dati dall'origine alla destinazione attraverso una serie di nodi di rete. La commutazione può essere effettuata in due modi. In una rete a commutazione di circuito, un percorso fisico dedicato viene stabilito attraverso la rete e viene mantenuto fino a quando è necessaria la comunicazione. Un esempio di questo tipo di rete è il tradizionale sistema telefonico (analogico). Una rete a commutazione di pacchetto, d'altra parte, instrada i dati digitali in piccoli pezzi chiamati pacchetti, ciascuno dei quali procede in modo indipendente attraverso la rete. In un processo chiamato store-and-forward, ogni pacchetto viene temporaneamente memorizzato su ciascun nodo intermedio, quindi inoltrato quando diventa disponibile il collegamento successivo. In uno schema di trasmissione orientato alla connessione, ciascun pacchetto prende lo stesso percorso attraverso la rete, e quindi tutti i pacchetti di solito arrivano a destinazione nell'ordine in cui sono stati inviati. Al contrario, ogni pacchetto può prendere un percorso diverso attraverso la rete in uno schema senza connessione o datagramma. Poiché i datagrammi potrebbero non arrivare a destinazione nell'ordine in cui sono stati inviati, sono numerati in modo da poter essere correttamente riassemblati. Quest'ultimo è il metodo utilizzato per la trasmissione di dati tramite Internet.

Rete di trasmissione

Una rete di trasmissione evita le complesse procedure di routing di una rete commutata garantendo che le trasmissioni di ciascun nodo siano ricevute da tutti gli altri nodi della rete. Pertanto, una rete di trasmissione ha un solo canale di comunicazione. Una rete locale (LAN) cablata, ad esempio, può essere configurata come una rete di trasmissione, con un utente collegato a ciascun nodo e i nodi tipicamente disposti in una topologia a bus, ad anello o a stella, come mostrato nella figura. I nodi collegati tra loro in una LAN wireless possono trasmettere via radio o collegamenti ottici. Su una scala più ampia, molti sistemi radio satellitari sono reti di trasmissione, poiché ogni stazione terrestre all'interno del sistema in genere può ascoltare tutti i messaggi trasmessi da un satellite.

Accesso alla rete

Poiché tutti i nodi possono ascoltare ogni trasmissione in una rete di trasmissione, è necessario stabilire una procedura per allocare un canale di comunicazione al nodo o ai nodi che hanno pacchetti da trasmettere e allo stesso tempo prevenire interferenze distruttive da collisioni (trasmissioni simultanee). Questo tipo di comunicazione, chiamato accesso multiplo, può essere stabilito mediante la pianificazione (una tecnica in cui i nodi si alternano a trasmissione in modo ordinato) o mediante accesso casuale al canale.

Accesso programmato

In un metodo di pianificazione noto come TDMA (time-division multiple access), a ogni nodo viene assegnato uno slot temporale, che utilizza lo slot se ha qualcosa da trasmettere. Se alcuni nodi sono molto più occupati di altri, allora TDMA può essere inefficiente, poiché non vengono trasmessi dati durante gli intervalli di tempo allocati ai nodi silenziosi. In questo caso può essere implementato un sistema di prenotazione, in cui vi sono meno intervalli di tempo rispetto ai nodi e un nodo riserva uno slot solo quando è necessario per la trasmissione.

Una variante di TDMA è il processo di polling, in cui un controller centrale chiede a ciascun nodo a sua volta se richiede l'accesso al canale, e un nodo trasmette un pacchetto o un messaggio solo in risposta al suo polling. I controller "intelligenti" possono rispondere in modo dinamico ai nodi che improvvisamente diventano molto occupati eseguendo il polling più spesso per le trasmissioni. Una forma decentralizzata di polling è chiamata passaggio di token. In questo sistema uno speciale pacchetto "token" viene passato da nodo a nodo. Solo il nodo con il token è autorizzato a trasmettere; tutti gli altri sono ascoltatori.

Accesso casuale

Gli schemi di accesso programmato presentano diversi svantaggi, tra cui l'ampio sovraccarico richiesto per i processi di prenotazione, polling e passaggio di token e la possibilità di lunghi periodi di inattività quando solo pochi nodi vengono trasmessi. Ciò può comportare notevoli ritardi nell'instradamento delle informazioni, soprattutto quando si verifica un traffico intenso in diverse parti della rete in momenti diversi, una caratteristica di molte reti di comunicazione pratiche. Gli algoritmi ad accesso casuale sono stati progettati specificamente per fornire ai nodi qualcosa per trasmettere un accesso più rapido al canale. Sebbene il canale sia vulnerabile alle collisioni di pacchetti in accesso casuale, sono state sviluppate varie procedure per ridurre questa probabilità.